marți, 22 mai 2012

Managementul securitatii informationale

Separarea responsabilităţilor este unul din cele mai importante aspecte ale securităţii unui sistem, indiferent dacă este vorba despre securitatea unui întreg sistem sau doar a unei singure componente, de exemplu, modul de acces la sistemul de baze de date al organizaţiei.

În prezent, există un standard, ISO 27001 , prin care se pot reglementa politicile şi procedurile de securitate la nivel de organizaţie sau unitate funcţională, adresată în scopul definit prin procesul implementare a unui sistem de management al securităţii (figura).

Etapele proiectării şi implementării sistemului centralizat de management al securităţii, conform ISO27001, pot fi sintetizate astfel:

0. Start: Organizaţia decide să implementeze prevederile standardului ISO 27001;

1. Obţinerea sprijinului din partea conducerii: Dacă s-a luat decizia de implementare, conducerea trebuie să desemneze o echipă care să elaboreze Politica de Securitate a organizaţiei. Acest document trebuie revizuit, aprobat şi adus la cunoştinţa tuturor angajaţilor, pentru a cunoaște faptul că organizația va trece la implementarea SMSI.

2. Definirea scopului SMSI: Organizaţia trebuie să decidă asupra componentei organizaţionale ce va fi supusă certificării ISO (Scopul/domeniul certificării). În general, se stabileşte o singură componentă a sistemului informaţional: un departament, o activitate. În lume, în prezent, există doar 2700 de companii certificate pentru întregul sistem informațional. Scopul trebuie justificat, rezultând un document cunoscut sub numele de: Scopul Sistemului de Management al Securităţii Informaţionale.

3. Inventarierea activelor informaționale: În cadrul Scopului trebuie identificate activele organizaţiei (şi valoarea asociată acestora) care trebuie protejate, rezultând documentul sau baza de date Inventarul activelor.

4. Stabilirea gradului de risc asociat activelor informaţionale: Pe baza Inventarului activelor, se va realiza Analiza de Risc, care constă în identificarea pentru fiecare activ a ameninţărilor, vulnerabilităţilor şi impactului.

5a. Declaraţia de aplicabilitate (SOA – Statement Of Aplicability): În baza analizei de risc, se realizează declaraţia de aplicabilitate, specificând detaliat zonele din Scop adresate de SMSI.

5b. Planul de tratare a riscurilor: Tot în baza analizei de risc şi în conjuncţie cu SOA, se documentează controalele care vor fi implementate pentru a menţine riscurile în limite acceptabile. Acestea vor fi preluate din Anexa A ISO 27001 sau din alte documente recunoscute ca fiind „cele mai bune practici” ale domeniului. Fiecare control considerat relevant trebuie să se adreseze unui risc.

6. Stabilirea planului de implementare: Rol care trebuie asumat de managerul de proiect desemnat în faza 1 a procesului. Planul de implementare conține fazele detaliate ale proiectului, momentele de livrare a documentației alcătuită din manuale, proceduri și instrucțiuni de lucru. De asemenea, sunt desemnați responsabilii cu securitatea și responsabilii pentru fiecare etapă din proiect.

7. Derularea planului de implementare: conform fazelor planului de proiect realizat în etapa anterioară prin implementarea controalelor definite în etapele anterioare.

8. Sistemul de Management al Securităţii Informaţiilor: Este etapa în care organizaţia începe să funcţioneze după regulile stabilite în planul de implementare. Documentația de implementare a SMSI va conține: Manualul de Securitate, Manualul politicilor de securitate, Manualul procedurilor operaţionale, Manualul metricilor de securitate, Planul de continuitate a afacerii.

9. Rezultatele sistemului: Odată implementat SMSI, sistemul începe să înregistreze operațiunile derulate pe o perioadă de cel puţin 3 luni de zile. Informațiile se vor centraliza în: jurnalele de securitate, rapoartele de audit şi aplicabilitate, rapoartele de testare a componentelor sistemului, rapoartele testării utilizatorilor privire la elementele de bază ale securităţii sistemelor informaţionale.

10. Revizia rezultatelor: După implementarea controalelor, se analizează breşele pentru a identifica controalele care nu au fost implementate în totalitate sau pentru care utilizatorii necesită instruire suplimentară.

11. Acţiuni corective: Se implementează acţiunile corective prin care se remediază situaţiile identificate anterior.

12. Test de precertificare: Auditorii firmei vor efectua o verificare formală prin care certifică existenţa fizică a controalelor documentate în etapele anterioare.

13. Audit de certificare: Toată documentaţia se pune la dispoziţia unei firme/auditor acreditată să ofere certificare în baza ISO 27001. În România cele mai cunoscute organisme de certificare a SMSI sunt: Simtex şi SRAC.

Avantajele unui sistem standardizat de management al securităţii (SMSI) sunt regăsite în reducerea riscurilor la adresa securităţii informatice şi abordarea structurată şi standardizată a sistemului informaţional. Familiarizarea conducerii cu problemele legate de securitatea informaţiilor şi controalele asociate va determina, în mod direct, îmbunătăţirea mediului de control, implicând, în acelaşi timp, revizia cu regularitate a politicilor şi procedurilor de securitate.

Abordarea profesionistă a managementului riscurilor şi asigurarea consistenţei de securitate în schimbul de informații între componentele sistemului informaţional, va duce la creşterea capacităţii de identificare şi tratare a riscurilor.

O abordare general aplicabilă, indiferent de domeniul de activitate al organizaţiei, va determina eliminarea nevoii de evaluare separată a sistemelor şi implementare de controale individuale, constituindu-se într-un denominator comun pentru implementarea unor controale specifice. Totodată, SMSI poate asigura o reducere a costurilor cu securitatea, prin adoptarea „celor mai bune practici” ale domeniului IT&C, concentrând efortul pe implementarea controalelor.

Sumarizat, reducerea costurilor de operare şi administrare a securităţii se identifică prin:

- Organizaţia îşi poate alege singură setul de acţiuni ce se implementează în baza analizelor cost-beneficiu.

- Se poate demonstra conformitatea cu alte acte normative.

- Eliminarea potenţialelor incriminări juridice.

Politicile şi procedurile de lucru formalizate reprezintă un mecanism prin care se poate măsura şi îmbunătăţi performanța securităţii informaţiilor, asigurând un cadru de lucru general, dar, în acelaşi timp, particularizabil pe specificul oricărei companii.

În studiul nostru în diferite companii din România, am identificat o serie de avantaje directe ale certificării în conformitate cu standardul ISO 27001:

- Satisfacerea cerinţelor partenerilor de afaceri prin evidenţierea controalelor de securitate.

- Securitatea este evaluată în raport cu un referenţial independent tehnologic.

- Obţinerea de avantaje competitive pe piaţă.

- Promovarea imaginii companiei ca un partener de afaceri sigur.

- Oferirea de asigurări beneficiarilor şi demonstrarea implicării în reducerea riscurilor legate de securitatea informaţiilor.

Sunt multe companii care se ocupă cu implementarea acestui standard dar și organisme de certificare autohtone. Nu ne-am propus să discutăm despre modul în care sunt puse în practică aceste implementări, dar aducem totuși la cunoștința sau conștiința cititorilor faptul că de cele mai multe ori, certificarea pe ISO27001 înseamnă obținerea unui certificat și a unei documentații… la un preț de cele mai multe ori sub limita prețurilor de dumping.

duminică, 20 mai 2012

semnatura digitala

5 Semnătură digitală

O semnătură digitală reprezintă o informaţie care îl identifică pe expeditorul unui document. Semnătură digitală se realizează folosind un sistem criptografic cu chei publice şi o funcţie de dispersie. Astfel în procedura de semnare sunt implicate 3 entităţi:

• M - mesajul de semnat;

• h=H(M) - amprenta digitală a mesajului (rezumatul calculat prin hash);

•  - semnătura digitală.

- semnătura digitală.

- semnătura digitală.

- semnătura digitală.

Aceasta face ca semnătura sa fie unică atît pentru un fişier cît şi pentru deţinătorul cheii. Orice modificări aduse documentului afecteaza semnătura, oferindu-se astfel atît integritate cît şi autentificare. Semnăturile digitale utilizează criptarea asimetrica, în care se foloseşte o cheie (secretă) pentru a crea semnătura şi o alta cheie(publică), legată de prima, pentru a o verifica. Cheia publică este raspîndită şi identificată de către certificatele digitale. Un certificat de cheie publice este о structură de date folosită pentru a se putea asocia, în mod sigur, о cheie publică cu nişte atribute de utilizator. Certificatele sunt emise de terţi de incredere, cunoscuţi sub numele de autorităţi de certificare (AC), care îşi asumă responsabilitatea pentru identificarea utilizatorilor şi pentru acordarea cheilor. În mod asemănator, companiile mari pot folosi AC-uri interne organizaţionale pentru a identifica personalul şi functia fiecăruia, în scopul autentificarii tranzacţiilor de comert electronic.

algoritmi asimetrici de criptare

- Sisteme criptografice

Criptografia este un set de standarde şi protocoale pentru codificarea datelor şi mesajelor, astfel încât acestea să poată fi stocate şi transmise mai sigur. Ea stă la baza multor servicii şi mecanisme de securitate folosite în INTERNET, folosind metode matematice pentru transformarea datelor, în intenţia de a ascunde conţinutul lor sau de a le proteja împotriva modificării. Criptografia vă ajută să aveţi comunicaţii mai sigure, chiar şi atunci cînd mediul de transmitere (de exemplu, Internetul) nu este de încredere. De asemenea, se poate utiliza pentru criptarea fişierelor sensibile, astfel ca probabilitatea de a fi înţelese de intruşi să fie mai mică. Criptografia poate fi utilizată pentru a contribui la asigurarea integrităţii datelor, precum şi la menţinerea lor ca secrete. Criptografia vă ajută să verificaţi originea datelor şi a mesajelor prin utilizarea semnăturilor digitale şi a certificatelor. Cînd utilizaţi metode criptografice, cheile criptografice trebuie să rămână secrete. Algoritmii, dimensiunea cheilor şi formatele de fişiere pot fi făcute publice fără a compromite securitatea.

- Scopul de bază al criptografiei

Din cele expuse mai sus se poate de evidenţiat următoarele cerinţe faţă de criptografia modernă:

1. Confidenţialitate – asigurarea ca nimeni nu poate citi mesajul cu exceptia destinatarului.

2. Integritatea datelor – realizează protejarea datelor la alterare sau manipularea de către

persoane neautorizate. Prin manipularea datelor înţelegem procese cum ar fi inserţii,

întârzieri sau substituiri.

3. Autentificarea – presupune posibilitatea de identificare a sursei informaţiei şi a entităţii (o

persoană, un terminal de computer, o carte de credit).

4. Non-repudierea – care previne negarea unor angajamente sau acţiuni anterioare.

Deci criptografia trebuie să acopere în mod corespunzător aceste patru direcţii atît în teorie cît şi în practică. Ea trebuie să prevină şi să detecteze furtul şi alte acţiuni ilegale, fiind doar una din tehnicile de asigurare a securităţii informaţiei.

Există două tipuri de sisteme criptografice:

• simetrice (cu cheie secretă) care folosesc aceeaşi cheie, atît la cifrarea cît şi la descifrarea mesajelor;

• asimetrice (cu chei publice) care folosesc chei distincte de cifrare şi descifrare (dar legate una de alta).

Din punct de vedere algoritmic şi al domeniului de aplicare criptografia poate fi divizată în patru primitive criptografice:

- algoritmi criptografici cu cheie secretă;

- algoritmi criptografici cu chei publice;

- semnătură digitală

- funcţii dispersive(rezumat).

Pentru a crea un sistem criptografic care va rezolva problemele securităţii informaţionale sigur şi eficient este nevoie de folosit primitivele criptografice în grup după cerinţe.

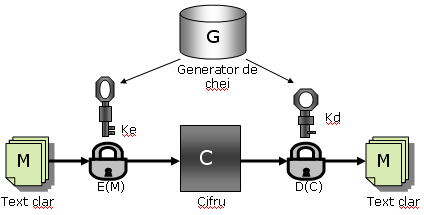

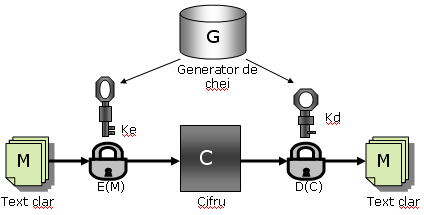

Un sistem criptografic (criptosistem) este compus din:

• M-text clar;

• C-text cifrat;

• 2 functii inverse E() si D();

• un algoritm care produce cheile Ke si Kd astfel încat: şi

şi

şi

şi

Grafic funcţionarea unui sistem criptografic se poate de reprezentat astfel(Fig.1):

Fig.1. Modul de funcţionare a unui sistem criptografic.

În continuare voi descrie succint fiecare prmitivă criptografică .

1.2. Algoritmi criptografici cu cheie secretă(simetrici)

Pentru asigurarea confidenţialităţii datelor memorate în calculatoare sau transmise prin reţele se folosesc preponderent algoritmi criptografici cu cheie secretă (simetrici). Ei se caracterizează prin aceea că ambii utilizatori ai algoritmului împart aceeaşi cheie secretă, folosită atît la cifrare cît şi la descifrare. Cheia de criptare este necesar de păstrat în secret faţă de utilizatorii neautorizaţi, pentru că cel ce are acces la acestă cheie poate avea acces şi la informaţia secretă. Algoritmii criptografici simetrici se caracterizează printr-o viteză de cifrare foarte mare, în comparaţie cu algoritmii criptografici asimetrici şi sunt comozi la cifrarea blocurilor mari de informaţie. Securitatea acestui tip de algoritm depinde în mare măsură de lungimea cheii şi posibilitatea de a o păstra în secret. Problema principală ce apare la încercarea de a crea comunicaţii secrete între numeroşi utilizatori este manegementul cheilor; pentru n utilizatori sunt posibile n(n-1)/2 legături bidirecţionale, fiind necesare tot atîtea chei. Aceasta implică în general probleme dificile în generarea, distribuţia şi memorarea cheilor. Utilizarea calculatoarelor electronice a permis folosirea unor chei de dimensiuni mai mari, sporindu-se astfel rezistenta la atacuri criptoanalitice. Cînd cheia secretă are o dimeniune convenabilă şi este suficient de frecvent schimbată, devine practic imposibilă spargerea cifrului, chiar dacă se cunoaşte algoritmul de cifrare.

Securitatea criptării simetrice depinde mult de protecţia cheii criptografice. Ca urmare, administrarea acestora este un factor esenţial şi se referă la:

- generarea cheilor, adică mijloacele (pseudo)aleatoare de creare a succesiunii de octeţi (biţi) ai cheii;

- distribuţia cheilor, adică modul în care se transmit şi se fac cunoscute cheile tuturor utilizatorilor cu drept de acces la informaţiile criptate;

- memorarea cheilor, adică stocarea lor sigură pe un suport magnetic sau pe un card, de obicei criptate sub o altă cheie de cifrare a cheilor, numită şi cheie master.

Problema fundamentală a utilizării criptografiei în reţele este aceea a găsirii unor modalităţi de distribuţie sigură şi periodică a cheilor criptografice, fiind necesar ca acestea să fie schimbate cît mai des. În Internet, pentru aceasta, se utilizează tot serviciile reţelei, folosind protocoale speciale sau sisteme cu chei publice, aşa numitele anvelope (plicuri) digitale.

Cei mai cunoscuţi algoritmi criptografici simetrici sunt:

- cifruri bloc

- DES (Data Encryption Standard), Triple DES

- IDEA (International Data Encryption Algorithm)

- AES(Advanced Encryption Standard)

- cifruri secvenţiale

- RC4

algoritmi simetrici de criptare

Criptografia este un set de standarde şi protocoale pentru codificarea datelor şi mesajelor, astfel încât acestea să poată fi stocate şi transmise mai sigur. Ea stă la baza multor servicii şi mecanisme de securitate folosite în INTERNET, folosind metode matematice pentru transformarea datelor, în intenţia de a ascunde conţinutul lor sau de a le proteja împotriva modificării. Criptografia vă ajută să aveţi comunicaţii mai sigure, chiar şi atunci cînd mediul de transmitere (de exemplu, Internetul) nu este de încredere. De asemenea, se poate utiliza pentru criptarea fişierelor sensibile, astfel ca probabilitatea de a fi înţelese de intruşi să fie mai mică. Criptografia poate fi utilizată pentru a contribui la asigurarea integrităţii datelor, precum şi la menţinerea lor ca secrete. Criptografia vă ajută să verificaţi originea datelor şi a mesajelor prin utilizarea semnăturilor digitale şi a certificatelor. Cînd utilizaţi metode criptografice, cheile criptografice trebuie să rămână secrete. Algoritmii, dimensiunea cheilor şi formatele de fişiere pot fi făcute publice fără a compromite securitatea.

- Scopul de bază al criptografiei

Din cele expuse mai sus se poate de evidenţiat următoarele cerinţe faţă de criptografia modernă:

1. Confidenţialitate – asigurarea ca nimeni nu poate citi mesajul cu exceptia destinatarului.

2. Integritatea datelor – realizează protejarea datelor la alterare sau manipularea de către

persoane neautorizate. Prin manipularea datelor înţelegem procese cum ar fi inserţii,

întârzieri sau substituiri.

3. Autentificarea – presupune posibilitatea de identificare a sursei informaţiei şi a entităţii (o

persoană, un terminal de computer, o carte de credit).

4. Non-repudierea – care previne negarea unor angajamente sau acţiuni anterioare.

Deci criptografia trebuie să acopere în mod corespunzător aceste patru direcţii atît în teorie cît şi în practică. Ea trebuie să prevină şi să detecteze furtul şi alte acţiuni ilegale, fiind doar una din tehnicile de asigurare a securităţii informaţiei.

Există două tipuri de sisteme criptografice:

• simetrice (cu cheie secretă) care folosesc aceeaşi cheie, atît la cifrarea cît şi la descifrarea mesajelor;

• asimetrice (cu chei publice) care folosesc chei distincte de cifrare şi descifrare (dar legate una de alta).

Din punct de vedere algoritmic şi al domeniului de aplicare criptografia poate fi divizată în patru primitive criptografice:

- algoritmi criptografici cu cheie secretă;

- algoritmi criptografici cu chei publice;

- semnătură digitală

- funcţii dispersive(rezumat).

Pentru a crea un sistem criptografic care va rezolva problemele securităţii informaţionale sigur şi eficient este nevoie de folosit primitivele criptografice în grup după cerinţe.

Un sistem criptografic (criptosistem) este compus din:

• M-text clar;

• C-text cifrat;

• 2 functii inverse E() si D();

• un algoritm care produce cheile Ke si Kd astfel încat: şi

şi

şi

şi

Grafic funcţionarea unui sistem criptografic se poate de reprezentat astfel(Fig.1):

Fig.1. Modul de funcţionare a unui sistem criptografic.

În continuare voi descrie succint fiecare prmitivă criptografică .

1.2. Algoritmi criptografici cu cheie secretă(simetrici)

Pentru asigurarea confidenţialităţii datelor memorate în calculatoare sau transmise prin reţele se folosesc preponderent algoritmi criptografici cu cheie secretă (simetrici). Ei se caracterizează prin aceea că ambii utilizatori ai algoritmului împart aceeaşi cheie secretă, folosită atît la cifrare cît şi la descifrare. Cheia de criptare este necesar de păstrat în secret faţă de utilizatorii neautorizaţi, pentru că cel ce are acces la acestă cheie poate avea acces şi la informaţia secretă. Algoritmii criptografici simetrici se caracterizează printr-o viteză de cifrare foarte mare, în comparaţie cu algoritmii criptografici asimetrici şi sunt comozi la cifrarea blocurilor mari de informaţie. Securitatea acestui tip de algoritm depinde în mare măsură de lungimea cheii şi posibilitatea de a o păstra în secret. Problema principală ce apare la încercarea de a crea comunicaţii secrete între numeroşi utilizatori este manegementul cheilor; pentru n utilizatori sunt posibile n(n-1)/2 legături bidirecţionale, fiind necesare tot atîtea chei. Aceasta implică în general probleme dificile în generarea, distribuţia şi memorarea cheilor. Utilizarea calculatoarelor electronice a permis folosirea unor chei de dimensiuni mai mari, sporindu-se astfel rezistenta la atacuri criptoanalitice. Cînd cheia secretă are o dimeniune convenabilă şi este suficient de frecvent schimbată, devine practic imposibilă spargerea cifrului, chiar dacă se cunoaşte algoritmul de cifrare.

Securitatea criptării simetrice depinde mult de protecţia cheii criptografice. Ca urmare, administrarea acestora este un factor esenţial şi se referă la:

- generarea cheilor, adică mijloacele (pseudo)aleatoare de creare a succesiunii de octeţi (biţi) ai cheii;

- distribuţia cheilor, adică modul în care se transmit şi se fac cunoscute cheile tuturor utilizatorilor cu drept de acces la informaţiile criptate;

- memorarea cheilor, adică stocarea lor sigură pe un suport magnetic sau pe un card, de obicei criptate sub o altă cheie de cifrare a cheilor, numită şi cheie master.

Problema fundamentală a utilizării criptografiei în reţele este aceea a găsirii unor modalităţi de distribuţie sigură şi periodică a cheilor criptografice, fiind necesar ca acestea să fie schimbate cît mai des. În Internet, pentru aceasta, se utilizează tot serviciile reţelei, folosind protocoale speciale sau sisteme cu chei publice, aşa numitele anvelope (plicuri) digitale.

Cei mai cunoscuţi algoritmi criptografici simetrici sunt:

- cifruri bloc

- DES (Data Encryption Standard), Triple DES

- IDEA (International Data Encryption Algorithm)

- AES(Advanced Encryption Standard)

- cifruri secvenţiale

- RC4

update

- Update pentru Ferestre 7, Ferestre a servi 2008 R2, Windows Server 2008, Windows Vista, Windows Server 2003 şi Windows XP (KB2632503)

Localizare: toate

Implementare: Ferestre Update, Microsoft Update, recomandat/Automatic Updates, WSUS, şi Catalog

Clasificarea: Actualizări, Non-securitate

Înlocuieşte:- KB942840 pe Windows Server 2003 şi Windows XP

- KB976662 pe Windows 7, Ferestre a servi 2008 R2, Windows Server 2008, Windows Vista, Windows Server 2003 şi Windows XP

Ţintă platformele: Windows 7, Windows Server 2008 R2, Windows Server 2008, Windows Vista, Windows Server 2003 şi Windows XP

Dimensiuni de fişier aproximativă:- Ferestre 7 update: ~ 344 KB

- Windows 7 x 64/Windows Server 2008 R2 x 64 update: ~ 778 KB

- Actualizare Windows Server 2008 R2 IA-64: ~ 909 KB

- Windows Server 2008/Windows Vista update: ~ 327 KB

- Windows Server 2008 x 64 Ferestre Vista x 64 update: ~ 629 KB

- Actualizare Windows Server 2003: ~ 780 KB

- Windows Server 2003 x 64 Ferestre XP x 64 update: ~ 1285KB

- Windows XP update: ~ 784 KB

Descriere:

Instalaţi această actualizare pentru a rezolva probleme în Windows. Pentru o listă completă de problemele care sunt incluse în această actualizare, consultaţi articolul din baza de cunoştinţe Microsoft asociat pentru mai multe informaţii. După ce instalaţi acest articol, trebuie să reporniţi computerul. - Update pentru Ferestre a servi 2008 R2 x 64 a redacta (KB2636573)

Localizare: toate

Implementare: Opţional/automat actualizări, WSUS şi Catalog

Clasificarea: Actualizări, Non-securitate

Ţintă platforme: Ferestre a servi 2008 R2

Dimensiuni de fişier aproximativă:- Actualizare Windows Server 2008 R2 x 64: ~ 99 KB

Descriere:

Instalaţi această actualizare pentru a rezolva probleme în Windows. Pentru o listă completă de problemele care sunt incluse în această actualizare, consultaţi articolul din baza de cunoştinţe Microsoft asociat pentru mai multe informaţii. După ce instalaţi acest articol, trebuie să reporniţi computerul. - Windows Malicious Software Removal Tool - ianuarie 2012 (KB890830) / Windows Malicious Software Removal Tool - ianuarie 2012 (KB890830) - Internet Explorer versiunea

Localizare: toate

Implementare: Ferestre Update, Microsoft Update, recomandat/Automatic Updates, WSUS, şi Catalog

Clasificarea: Actualizări, Non-securitate

Înlocuieşte: KB890830 pe Windows 7, Ferestre a servi 2008 R2, Windows Server 2008, Windows Vista, Windows Server 2003 şi Windows XP

Ţintă platformele: Windows 7, Windows Server 2008 R2, Windows Server 2008, Windows Vista, Windows Server 2003 şi Windows XP

Dimensiuni de fişier aproximativă:- Windows Malicious Software Removal Tool - ianuarie 2012 update: ~ 14443KB

- Actualizare Windows Malicious Software Removal Tool - ianuarie 2012 - IE versiune: ~ 14086KB

- Actualizare Windows Malicious Software Removal Tool x 64 - ianuarie 2012: ~ 14443KB

Descriere:

După descărcare, acest instrument se execută o singură dată pentru a verifica computerul pentru infecţie de software rău-intenţionat răspândit specifice (inclusiv Blaster, Sasser şi Mydoom) şi vă ajută să eliminaţi orice infecție care se găseşte. Dacă se găseşte o infecţie, instrumentul va afişa un raport de stare la următoarea dată când porniţi computerul. O nouă versiune a instrumentului vor fi oferite în fiecare lună. Dacă doriţi pentru a executa manual instrumentul pe computerul dvs., puteţi descărca o copie de la centrul de descărcări Microsoft, sau aveţi posibilitatea să executaţi o versiune online la microsoft.com. Acest instrument nu este un înlocuitor pentru un produs antivirus. Pentru a proteja computerul, utilizaţi un produs antivirus. - Actualizare pentru filtru poştă electronică nedorită al Mail Windows [ianuarie 2012] (KB905866)

Localizare: toate

Implementare: Recomandat/automat actualizări, WSUS şi Catalog

Clasificarea: Actualizări, Non-securitate

Înlocuieşte: KB905866 on Ferestre Vista

Ţintă platformele: Windows Vista

Dimensiuni de fişier aproximativă:- Actualizare filtrul poştă electronică nedorită al Mail Windows [ianuarie 2012]: ~ 2153KB

- Actualizare filtrul poştă electronică Windows Mail nedorită pentru x 64-based Systems [ianuarie 2012]: ~ 2156KB

Descriere:

Instalaţi această actualizare pentru Windows Mail să revizuiască definition dosar care sunt utilizate pentru a detecta mesajele de poştă electronică pe care ar trebui considerate ca poştă electronică nedorită sau care pot conţine conţinut de phishing. După ce instalaţi acest articol, trebuie să reporniţi computerul.

firewall

Reţeaua Internet a evoluat foarte mult în ultimul timp din punctul de vedere al datelor şi infomaţiilor pe care le poate oferi utilizatorilor. Aşadar, pentru mulţi dintre noi, accesul la Internet, nu mai reprezintă un avantaj ci o necesitate. Totuşi, conectarea unei reţele private la Internet expune unor atacuri nedorite o bază de date confidenţială (de cele mai multe ori). Aici intervin firewall-urile ce au ca scop protejarea reţelelor private dar şi a calculatoarelor personale de eventualele intruziuni ostile sau accese neavizate dinspre exterior.

Ce este un firewall?

Un firewall este numele generic al unei componente de reţea ce are ca rol validarea traficului (între reţea şi exterior) pe baza unei politici de securitate prestabilite. Scopul acestuia este de a proteja reţeaua (sau un singur calculator personal) de eventualele atacuri ce vin din exterior şi pot compromite datele/informaţiile stocate. Termenul în sine („perete de foc”) vine de la capacitatea acestuia de a segmenta o reţea mai mare în subreţele.

Firewall-ul poate fi un dispozitiv (componentă hardware) sau poate fi un program (componentă soft), conţinând – în ambele cazuri – două interfeţe orientate: una către exterior (Internet), iar cealaltă direcţionată către reţeaua internă (cea pe care o protejează).

Filtrarea traficului dintre cele două reţele se face după anumite criterii şi poate viza: adresele IP sursă şi destinaţie ale pachetelor de informaţii vehiculate - address filtering, sau poate viza doar anumite porturi şi protocoale utilizate (HTTP, ftp sau telnet) – protocol filterig.

Totuşi, un firewall de reţea nu poate administra transferul de date efectuat de către un utilizator ce foloseşte o legătură la Internet de tip dial-up, ocolind procedurile de securitate şi implicit firewall-ul în sine.

Ce tipuri de firewall-uri există?

Există patru tipuri de firewall-uri:

1. Firewall-ul cu filtrare de pachete (Packet Filtering Firewalls) – funcţionează la nivelul de reţea al modelului OSI şi respectiv la nivelul IP al modelului TCP/IP. Are ca principiu de funcţionare analizarea sursei de provenienţă si destinaţiei fiecărui pachet de date în parte, acceptând sau blocând traficul derulat de acestea. Aceste firewall-uri fac parte – de cele mai multe ori – din componenta de reţea numită router şi reprezintă cea mai ieftină soluţie din punct de vedere financiar cu implicaţii minime în performanţa şi funcţionabilitatea reţelei. Punctul său slab este incapabilitatea de a furniza o securitate ridicată prin reguli complexe de indentificare şi validare a IP-urilor, motiv pentru care este indicată utilizarea împreună cu un al doilea firewall extern care să ofere protecţie suplimentară.

2. „Porţile de circuit” (Circuit Level Gateways) – rulează la nivelul 5 al modelului OSI şi respectiv nivelul 4 al modelului TCP/IP. Acestea monitorizează sesiunile TCP dintre reţeaua internă şi/sau server şi reţeaua Internet. Traficul de pachete utilizează un server intermediar, folosind un singur port (în general portul 1080) pentru tot traficul. Acest server intermediar are un rol important în mascarea datelor şi informaţiilor deţinute pe calculatoarele componente ale reţelei private. Punctul slab al „porţilor de circuit” este reprezentat prin faptul că acestea nu verifică pachetele ce constituie obiectul traficului cu reţeaua publică, ci doar le filtrează în funcţie de titlu. Totuşi, acestea sunt mai sigure decât filtrarea pachetelor şi mai rapide decat aplicaţiile proxi, deşi sunt cel mai puţin întâlnite.

3. Proxi-uri de aplicaţie (Application Level Gateways sau Proxies): sunt cele mai complexe soluţii firewall şi, totodată, cele mai scumpe. Pot funcţiona la nivel de aplicaţie al modelului OSI. Acestea, verifică pachetele de date şi blochează accesul celor care nu respectă regulile stabilite de proxi. Astfel, dacă avem de-a face cu un proxi de web, acesta nu va permite niciodată accesul unui trafic pe protocol de ftp sau telnet. Serverul local va vedea această soluţie firewall ca pe un simplu client, în timp ce reţeaua publică îl va recepta ca fiind însăşi serverul. Totodată, proxi-urile de aplicaţie pot creea fişiere de tip logcu activitatea utilizatorilor din reţea sau pot monitoriza autentificările acestora, oferind şi o verificare de baza a pachetelor transferate cu ajutorul antivirusului încorporat).

4. Firewall-ul cu inspecţie multistrat (Stateful Multilayer Inspections): combină toate caracteristicile descrise mai sus, filtrând traficul la toate cele trei nivele ale modelului TCP/IP. Se bazează pe algoritmi proprii de recunoaştere şi aplicare a politicilor de securitate spre deosebire de o aplicaţie proxi standard. Inspecţia multinivel oferă un înalt grad de ). Este bine de menţionat faptul că pentru instalarea şi derularea fără probleme a unui astfel de program, este indicată utilizarea unei configuraţii minime formată din: Windows 98SE, Pentium la 233 MHz, 64Mb RAM (pentru Win 98SE/Me/2000) sau 128Mb RAM (pentru Win XP), 10MB spaţiu liber pe HDD şi bineînţeles, acces la Intenet.

Pentru început, programul se instalează atât în mod „standard” pentru utilizatorii mediu spre avansaţi urmând ca setările să se facă ulterior, dar, beneficiază totodată de unWizard, configurat pe 9 paşi ce ajută la înţelegerea opţiunilor şi stabilirea necesităţilor fiecărui user. Programul oferă pe lângă protecţie firewall, protejarea programelor existente pe HDD, protecţie e-mail, dar şi posibilitatea blocării cookies-urilor, pop-up-urilor saubannere-lor nedorite.

În general setările se fac pe fiecare componentă în parte, având de ales între 3 nivele de securitate: High (Stealth Mode) – nivel ce oferă o protejare aproape totală, strict monitorizată dar care împiedică opţiunile de sharing; Medium (Visible but Protected Mode) – setare ce oferă posibilitatea vizionării resurselor proprii din exterior dar fără capacitatea modificării acestora (opţiune recomandată pentru navigarea temorară şi/sau în zonele de „încredere”) şi repectiv, Low – nivel la care firewall-ul este inactiv iar resursele dumneavoastră sunt expuse unor eventuale atacuri nedorite.

Pentru poşta electronică, programul se comportă ca o adevărată barieră în faţa unor eventuale supraaglomerări a căsuţe poştale având posibilitatea blocării e-mail-urilor ce vin consecutiv (default este setată opţiunea de acceptare a maxim 5 scrisori ce vin la un interval de 2 secunde unul după altul). Totodată, mai există opţiunea refuzării e-mail-urilor însoţite de diverse ataşamente, sau accptării doar a celor ce nu au un număr de recipiente ataşate ce depăşesc totalul admis de către utilizator.

Ce este un firewall?

Un firewall este numele generic al unei componente de reţea ce are ca rol validarea traficului (între reţea şi exterior) pe baza unei politici de securitate prestabilite. Scopul acestuia este de a proteja reţeaua (sau un singur calculator personal) de eventualele atacuri ce vin din exterior şi pot compromite datele/informaţiile stocate. Termenul în sine („perete de foc”) vine de la capacitatea acestuia de a segmenta o reţea mai mare în subreţele.

Firewall-ul poate fi un dispozitiv (componentă hardware) sau poate fi un program (componentă soft), conţinând – în ambele cazuri – două interfeţe orientate: una către exterior (Internet), iar cealaltă direcţionată către reţeaua internă (cea pe care o protejează).

Filtrarea traficului dintre cele două reţele se face după anumite criterii şi poate viza: adresele IP sursă şi destinaţie ale pachetelor de informaţii vehiculate - address filtering, sau poate viza doar anumite porturi şi protocoale utilizate (HTTP, ftp sau telnet) – protocol filterig.

Totuşi, un firewall de reţea nu poate administra transferul de date efectuat de către un utilizator ce foloseşte o legătură la Internet de tip dial-up, ocolind procedurile de securitate şi implicit firewall-ul în sine.

Ce tipuri de firewall-uri există?

Există patru tipuri de firewall-uri:

1. Firewall-ul cu filtrare de pachete (Packet Filtering Firewalls) – funcţionează la nivelul de reţea al modelului OSI şi respectiv la nivelul IP al modelului TCP/IP. Are ca principiu de funcţionare analizarea sursei de provenienţă si destinaţiei fiecărui pachet de date în parte, acceptând sau blocând traficul derulat de acestea. Aceste firewall-uri fac parte – de cele mai multe ori – din componenta de reţea numită router şi reprezintă cea mai ieftină soluţie din punct de vedere financiar cu implicaţii minime în performanţa şi funcţionabilitatea reţelei. Punctul său slab este incapabilitatea de a furniza o securitate ridicată prin reguli complexe de indentificare şi validare a IP-urilor, motiv pentru care este indicată utilizarea împreună cu un al doilea firewall extern care să ofere protecţie suplimentară.

2. „Porţile de circuit” (Circuit Level Gateways) – rulează la nivelul 5 al modelului OSI şi respectiv nivelul 4 al modelului TCP/IP. Acestea monitorizează sesiunile TCP dintre reţeaua internă şi/sau server şi reţeaua Internet. Traficul de pachete utilizează un server intermediar, folosind un singur port (în general portul 1080) pentru tot traficul. Acest server intermediar are un rol important în mascarea datelor şi informaţiilor deţinute pe calculatoarele componente ale reţelei private. Punctul slab al „porţilor de circuit” este reprezentat prin faptul că acestea nu verifică pachetele ce constituie obiectul traficului cu reţeaua publică, ci doar le filtrează în funcţie de titlu. Totuşi, acestea sunt mai sigure decât filtrarea pachetelor şi mai rapide decat aplicaţiile proxi, deşi sunt cel mai puţin întâlnite.

3. Proxi-uri de aplicaţie (Application Level Gateways sau Proxies): sunt cele mai complexe soluţii firewall şi, totodată, cele mai scumpe. Pot funcţiona la nivel de aplicaţie al modelului OSI. Acestea, verifică pachetele de date şi blochează accesul celor care nu respectă regulile stabilite de proxi. Astfel, dacă avem de-a face cu un proxi de web, acesta nu va permite niciodată accesul unui trafic pe protocol de ftp sau telnet. Serverul local va vedea această soluţie firewall ca pe un simplu client, în timp ce reţeaua publică îl va recepta ca fiind însăşi serverul. Totodată, proxi-urile de aplicaţie pot creea fişiere de tip logcu activitatea utilizatorilor din reţea sau pot monitoriza autentificările acestora, oferind şi o verificare de baza a pachetelor transferate cu ajutorul antivirusului încorporat).

4. Firewall-ul cu inspecţie multistrat (Stateful Multilayer Inspections): combină toate caracteristicile descrise mai sus, filtrând traficul la toate cele trei nivele ale modelului TCP/IP. Se bazează pe algoritmi proprii de recunoaştere şi aplicare a politicilor de securitate spre deosebire de o aplicaţie proxi standard. Inspecţia multinivel oferă un înalt grad de ). Este bine de menţionat faptul că pentru instalarea şi derularea fără probleme a unui astfel de program, este indicată utilizarea unei configuraţii minime formată din: Windows 98SE, Pentium la 233 MHz, 64Mb RAM (pentru Win 98SE/Me/2000) sau 128Mb RAM (pentru Win XP), 10MB spaţiu liber pe HDD şi bineînţeles, acces la Intenet.

Pentru început, programul se instalează atât în mod „standard” pentru utilizatorii mediu spre avansaţi urmând ca setările să se facă ulterior, dar, beneficiază totodată de unWizard, configurat pe 9 paşi ce ajută la înţelegerea opţiunilor şi stabilirea necesităţilor fiecărui user. Programul oferă pe lângă protecţie firewall, protejarea programelor existente pe HDD, protecţie e-mail, dar şi posibilitatea blocării cookies-urilor, pop-up-urilor saubannere-lor nedorite.

În general setările se fac pe fiecare componentă în parte, având de ales între 3 nivele de securitate: High (Stealth Mode) – nivel ce oferă o protejare aproape totală, strict monitorizată dar care împiedică opţiunile de sharing; Medium (Visible but Protected Mode) – setare ce oferă posibilitatea vizionării resurselor proprii din exterior dar fără capacitatea modificării acestora (opţiune recomandată pentru navigarea temorară şi/sau în zonele de „încredere”) şi repectiv, Low – nivel la care firewall-ul este inactiv iar resursele dumneavoastră sunt expuse unor eventuale atacuri nedorite.

Pentru poşta electronică, programul se comportă ca o adevărată barieră în faţa unor eventuale supraaglomerări a căsuţe poştale având posibilitatea blocării e-mail-urilor ce vin consecutiv (default este setată opţiunea de acceptare a maxim 5 scrisori ce vin la un interval de 2 secunde unul după altul). Totodată, mai există opţiunea refuzării e-mail-urilor însoţite de diverse ataşamente, sau accptării doar a celor ce nu au un număr de recipiente ataşate ce depăşesc totalul admis de către utilizator.

parolarea /logarea

nterfaţa aplicaţiei este foarte de simplă, ceea ce face ca şi cei mai puţin pricepuţi utilizatori să-l înţeleagă din prima. Are doar patru butoane, pentru cele patru operaţiuni pe care le poate realiza: criptarea unui fişier, criptarea unui folder, decriptarea unui fişier şi decriptarea unui folder.

Interfata programului EncryptOnClick

Interfata programului EncryptOnClick

Cum funcţionează

Dacă vrei să parolezi un singur fişier, apeşi butonul File din coloana stângă (acolo sunt operaţiunile pentru criptare). Se va deschide o fereastra în care trebuie să selectezi fişierul dorit. După selectare va trebuie să tastezi (de două ori) o parolă. Parola respectivă îţi va fi cerută când vei dori să decriptezi fişierul cu pricina. Principiul este acelaşi şi în cazul criptării folderelor, doar că vei folosi butonul Folder. În acest caz, nu este criptat folder-ul propriu-zis, ci toate fişierele din folder. În folder se va putea intra, dar niciunul din fişiere nu va putea fi deschis.

Fişierele criptate vor lua extensia EOC şi vor avea o pictogramă specifică, ce sugerează faptul că sunt protejate. Dacă încerci să le execuţi, după ce le-ai criptat, ţi se va cere parola. Decriptarea se face fie accesând fişierele ca în mod normal şi tastând parola, fie folosind butoane din interfaţa programului (coloana din dreapta).

Bun şi gratuit

EncryptOnClick, pe lângă faptul că este uşor de folosit de oricine, are şi avantajul de a fi gratuit. Iar faptul că este gratuit nu înseamnă că este mai puţin sigur. Din contră, foloseşte sistemul AES de criptare pe 256 de biţi, ceea ce face extrem de dificilă decriptarea forţată. Mai mult, poate fi considerat un program portabil. Îl poţi copia pe un stick USB şi îl poţi utiliza pe orice calculator la care conectezi stick-ul.

EncryptOnClick este un program pe care îl recomand tuturor categoriilor de utilizatori, dar în special celor care nu sunt experţi în domeniu. Este o metodă simplă, rapidă, gratuită şi sigură de protejare a informaţiilor sensibile de pe calculator.

copii de siguranta

Copiile de siguranță şi restaurarea

Copie de siguranță manuală

- Click the Bookmarks button

on the right side of the navigation toolbar (Windows XP: click theBookmarks menu) and select Show All Bookmarks to open the Library window.

on the right side of the navigation toolbar (Windows XP: click theBookmarks menu) and select Show All Bookmarks to open the Library window. - În fereastra Colecție, clic pe butonul Import și export şi apoi selectaţi Copie de siguranță....

- În fereastra Numele fișierului cu copia de siguranță a semnelor de carte care se deschide, alegeţi o locaţie pentru salvarea fişierului, care se numeşte inițial bookmarks-"data".json. Suprafața de lucru este de obicei un loc bun pentru salvare, dar orice altă locaţie uşor de amintit este la fel de bună.

- Salvaţi fişierul json cu semnele de carte. Fereastra cu numele fișierului cu copia de siguranță se va închide şi puteţi să închideţi fereastra Colecție.

Restaurarea din copiile de siguranță

Atenţie: Restaurarea semnelor de carte folosind copia de siguranță va înlocui setul curent de semne de carte cu cele din copia de siguranță.

- Click the Bookmarks button

on the right side of the navigation toolbar (Windows XP: click theBookmarks menu) and select Show All Bookmarks to open the Library window.

on the right side of the navigation toolbar (Windows XP: click theBookmarks menu) and select Show All Bookmarks to open the Library window. - În fereastra Colecție, clic pe butonul Import și export şi apoi selectaţi Restaurează.

- Selectaţi copia de siguranță din care doriţi să faceţi restaurarea:

- Intrările datate sunt copii de siguranță automate.

- Alege fișierul... vă permite să restauraţi semnele de carte folosind o copie de siguranță manuală (a se vedea mai sus).

- După ce copia de siguranță a fost aleasă, semnele de carte ale dumneavoastră din acel fişier vor fi restaurate. Închideţi fereastra Colecție.

FBackup

FBackup este un program gratuit pentru calculator folosit pentru a face copii de rezervă(backup).

FBackup este un program din categoria programelor Freeware, program pe care il poţi descărca gratis prin intermediul site-ului nostru, apasând pe link-ul de free download - descărcare gratuită - ce se află mai jos pe această pagină.

FBackup face copii de rezervă pentru toate tipurile de memorii de date.

Mai multe informaţii utile cu şi despre programul FBackup precum şi un link de descărcare gratuită a acestui program vei găsi apăsînd FBackup detalii »»

Cu FBackup poţi salva toate fişierele şi folderele de pe hard disk-urile locale şi externe.

FBackup poate face totul şi automat protejând în acest fel de pierderi de date neprevăzute.

FBackup poate salva datele făcând o copie exactă sau le poate comprima în formatul zip.

Pentru a descărca gratis programul FBackup şi pentru a vedea ce opţiuni de download sunt intră pe pagina de descărcare: Descarcă gratis FBackup »»

FBackup este un program din categoria programelor Freeware, program pe care il poţi descărca gratis prin intermediul site-ului nostru, apasând pe link-ul de free download - descărcare gratuită - ce se află mai jos pe această pagină.

FBackup face copii de rezervă pentru toate tipurile de memorii de date.

Mai multe informaţii utile cu şi despre programul FBackup precum şi un link de descărcare gratuită a acestui program vei găsi apăsînd FBackup detalii »»

Cu FBackup poţi salva toate fişierele şi folderele de pe hard disk-urile locale şi externe.

FBackup poate face totul şi automat protejând în acest fel de pierderi de date neprevăzute.

FBackup poate salva datele făcând o copie exactă sau le poate comprima în formatul zip.

Pentru a descărca gratis programul FBackup şi pentru a vedea ce opţiuni de download sunt intră pe pagina de descărcare: Descarcă gratis FBackup »»

|| Tip licenţă:

|| Mărime :

|| Pagină web autor:

|| Mărime :

|| Pagină web autor:

Cum se folosesţe FBackup?

FBackup e un program uşor de instalat şi de folosit, programul FBackup nu consumă multe resurse de sistem şi nu ocupă mult spaţiu pe hard disk.

Pentru a afla mai multe despre cum se utilizează programul FBackup, foloseşte funcţia Ajutor, care se află pe bara de instrumente - Help în engleză.

FBackup are o interfaţă simplă şi intuitivă de pe care orice persoană poate folosi programul fără nici un fel de problemă.

FBackup este o aplicaţie foarte bună din categoria programe de calculator pentru făcut backup, un software ce merită să îl ai instalat pe calculator.

Pentru a afla mai multe despre cum se utilizează programul FBackup, foloseşte funcţia Ajutor, care se află pe bara de instrumente - Help în engleză.

FBackup are o interfaţă simplă şi intuitivă de pe care orice persoană poate folosi programul fără nici un fel de problemă.

FBackup este o aplicaţie foarte bună din categoria programe de calculator pentru făcut backup, un software ce merită să îl ai instalat pe calculator.

Cum se instalează FBackup?

Instalarea programului FBackup este uşor de realizat, în cazul în care programul vine comprimat în unul din formatele cunoscute(de obicei .rar sau .zip), întâi se decomprimă fişierul, după care trebuie să cauţi instaler-ul, ceva asemănător cu "instal.exe" sau cel puţin cu extensia ".exe"( de obicei se găseşte doar un singur icon, instaler-ul pe care trebuie făcut dublu click).

De aici nimic mai simplu trebuie doar să urmezi instrucţiunile din instaler şi să accepţi termenii şi condiţiile de utilizare ale programului.

Programul este instalat în momentul în care pe monitor apare fereastra cu mesajul de finalizare al instalării.

Am descris aici la modul general cum poate fi instalat un program, instalarea mai poate depinde şi de alţi factori, dar majoritatea programelor se instalează urmând paşii descrişi mai sus.

De aici nimic mai simplu trebuie doar să urmezi instrucţiunile din instaler şi să accepţi termenii şi condiţiile de utilizare ale programului.

Programul este instalat în momentul în care pe monitor apare fereastra cu mesajul de finalizare al instalării.

Am descris aici la modul general cum poate fi instalat un program, instalarea mai poate depinde şi de alţi factori, dar majoritatea programelor se instalează urmând paşii descrişi mai sus.

Cu ce sisteme de operare este compatibil şi care sunt cerinţele minime de funcţionare ale programului FBackup?

FBackup funcţionează cu sistemele de operare windows( windows XP / windows 2000 / windows vista / windows 7), funcţionează foarte bine cu windows xp şi windows vista.

* Pentru a putea folosi FBackup ai nevoie de minim:

Procesor: 500 MHz Pentium III || Memorie: 128 MB RAM || Spaţiu liber pe disc: 30 MB||

* Se recomandă:

Procesor: 2.4 GHz Pentium IV || Memorie: 512 MB RAM || Spaţiu liber pe disc: 200 MB||

* Pentru a putea folosi FBackup ai nevoie de minim:

Procesor: 500 MHz Pentium III || Memorie: 128 MB RAM || Spaţiu liber pe disc: 30 MB||

* Se recomandă:

Procesor: 2.4 GHz Pentium IV || Memorie: 512 MB RAM || Spaţiu liber pe disc: 200 MB||

Ce se poate face cu acest program şi care sunt principalele caracteristici ale programului FBackup?

Principalele caracteristici ale FBackup sunt:

* copii de rezervă automate;

* copii de rezervă exacte sau comprimate în zip;

* destinaţii multiple pentru copiile de rezervă;

* backup pentru toate fişiierele şi folderele de pe un disc dur intern sau externe;

* backup pentru memorii usb, carduri sau reţele;

* copii de rezervă automate şi pentru fişierele ce se află în uz;

* protejarea cu parola a backup-urilor;

* Interfaţă simplă şi intuitivă;

* FBackup este o aplicaţie uşor de folosit;

* Suport în diferite limbi, printre care şi limba română;

* Actualizare automatică;

* suport instalare/dezinstalare, etc;

* copii de rezervă automate;

* copii de rezervă exacte sau comprimate în zip;

* destinaţii multiple pentru copiile de rezervă;

* backup pentru toate fişiierele şi folderele de pe un disc dur intern sau externe;

* backup pentru memorii usb, carduri sau reţele;

* copii de rezervă automate şi pentru fişierele ce se află în uz;

* protejarea cu parola a backup-urilor;

* Interfaţă simplă şi intuitivă;

* FBackup este o aplicaţie uşor de folosit;

* Suport în diferite limbi, printre care şi limba română;

* Actualizare automatică;

* suport instalare/dezinstalare, etc;

Cum se poate descărca şi de unde se descarcă FBackup?

Pentru a descărca cea mai nouă versiune de FBackup ai mai multe posibilităţi.

Prima şi cea mai simplă metodă de descărcare gratis FBackup este să apeşi pe link-ul de descărcare gratuită de pe această pagină.

Urmând lincul de descărcare vei ajunge pe pagina web de descărcare a autorului, este recomandat ca de fiecare dată când descarci un program să îl descarci de pe pagina web oficială a autorului.

Doar aşa vei fi sigur că vei descărca versiunea cea mai nouă a programului şi că descarci programul original şi nu un virus sau alt program care să-ţi pună în pericol calculatorul şi informaţia ce este în el.

În cazul în care link-ul nu funcţioneză poţi folosi link-ul ce duce la pagina autorului din partea de sus a descrierii, sau link-urile informative de pe această pagină, vei obţine în acest fel ultima versiunea de FBackup.

Prima şi cea mai simplă metodă de descărcare gratis FBackup este să apeşi pe link-ul de descărcare gratuită de pe această pagină.

Urmând lincul de descărcare vei ajunge pe pagina web de descărcare a autorului, este recomandat ca de fiecare dată când descarci un program să îl descarci de pe pagina web oficială a autorului.

Doar aşa vei fi sigur că vei descărca versiunea cea mai nouă a programului şi că descarci programul original şi nu un virus sau alt program care să-ţi pună în pericol calculatorul şi informaţia ce este în el.

În cazul în care link-ul nu funcţioneză poţi folosi link-ul ce duce la pagina autorului din partea de sus a descrierii, sau link-urile informative de pe această pagină, vei obţine în acest fel ultima versiunea de FBackup.

Abonați-vă la:

Comentarii (Atom)